人性永遠是最脆弱的一環

不該把資安防護的責任交給只受過社交工程演練的員工

社交工程演練是不夠的

過往我們總以為,資安的第一道防線就是使用者教育。只要落實使用者的資安教育,我們就可以大幅降低資安投資的成本。但是經由國外實證研究,我們發現將資安建立在使用者的安全認知上,是非常不可靠而且無效的。

一般以為教育和訓練員工是最首先要做的事情。雖然公司最大的資產是員工,但是一提到資訊安全,員工也是最脆弱的環節。依照公司的規定來訓練員工,提醒他們遵守公司規定是一回事,但是面對網路威脅,養成良好的安全習慣就完全是另外一回事了。

無論您如何教育員工資安意識的重要性,如何透過社交工程演練的訓練來測試員工,都無法百分之百的解決網路攻擊者藉由各種社交工程攻擊來入侵您的企業。

因為人性天生的弱點,就是容易受到欺騙,無論是用假冒、恐嚇等方式,從使用者身上取得有用的資訊,例如:使用者的身分資料、公司組織架構、甚至直接就騙取使用者的密碼,無論企業的資訊安全防護架構做的在怎麼完善,人性弱點這部分始終是最脆弱的一個環節。

社交工程攻擊有效嗎?

社交工程攻擊不單單只是透過網路傳遞夾帶惡意文件的電子郵件、或是透過釣魚網站的方式來欺騙受害者而已。實際上,2016年的Black Hat駭客大會上,就有人實際做了一個實驗 - Elie Bursztein/Does Dropping USB Drives Really Work?,隨機丟棄USB隨身碟看看有多少人會撿去?多少人會真的拿去用?因此實驗者設計了一個程式,當USB隨身碟被插入到電腦時會回報到實驗者設計的系統中。

USB Drop Attack

這樣有甚麼風險?攻擊者可以把惡意程式放在USB隨身碟中並設計成自動執行的方式,一旦受害者沒有意識到資安風險、沒有任何資安防護,就可能中了攻擊者的計謀了。

測試者實際丟了297個USB隨身碟,實驗結果如下:

從這個實驗我們得到了甚麼啟發?

這個實驗的地理環境是在一個大學的周邊,包含:停車場、大廳、教室、會議室等,這些撿到USB隨身碟的人理應都是大學生、甚至是教師、教授,即便教育程度較高,但仍然被人性所驅使著,並沒有意識到資安風險地去觸碰這個危險的USB隨身碟。

這個有趣的實驗也驗證了 ─ 利用人性弱點的社交工程攻擊,仍然是一種CP值蠻高的攻擊方式,這也是為何即便社交工程攻擊早已行之有年,但攻擊者仍然樂此不疲,因為人性永遠是弱點!

我們需要真正一勞永逸的辦法

既然人性的弱點是社交工程攻擊利用的對象與目標,而人性卻無法被改變;只能一再的透過社交工程演練來訓練員工的資安意識,卻無法有效保證絕對沒有問題;只能不斷地強化現有資安設備、不斷的更新、不斷的追逐攻擊者的腳步。

那麼,我們何不捨棄一切不確定的因素,不再依靠員工的資安意識、人為判斷;不再一直更新資安產品、一直更新攻擊程式的Signature與Pattern、一直追求新的惡意程式偵測技術,如:行為分析、沙箱等。

因此,對於如何建立一個有效地社交工程攻擊的防禦機制,我們建議至少需要符合以下四項要件:

不依靠人為判斷或自動偵測

不須仰賴員工的資安意識或人為判斷來決定檔案是否安全,這個系統必須不靠判斷與偵測來解決惡意攻擊不必追求惡意攻擊行為特徵

不須偵測攻擊行為或是比對特徵及Pattern,無論是已知惡意程式或未知攻擊,這個系統必須能夠主動發現攻擊行為並阻止攻擊絕對命中惡意程式並阻止它

這個系統要能夠在第一時間將惡意程式瓦解,不容許有時間差的風險存在;並確保惡意程式不再有機會發作避免影響日常作業與應用程式

這個系統必須維持原本日常作業的正常運作,且必須確保原有應用程式以及檔案操作的可用性與完整性甚麼樣的系統符合這樣的條件?

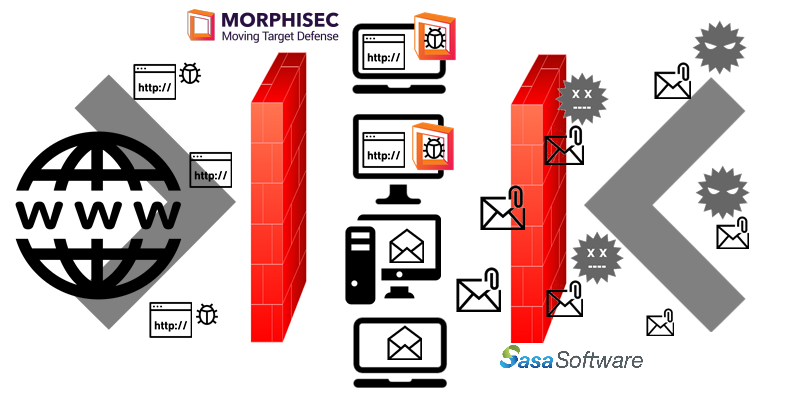

數位資安為了提供給客戶最有效的“社交工程攻擊的防禦機制”,特別從以色列引進兩個創新概念的資安產品,透過兩個不同層面(網路閘道端、端點設備端)來處理社交工程攻擊的問題:

端點設備端 (Endpoint)

網路閘道端 (Gateway)

Morphisec透過其代理程式(Agent)在端點設備上提供絕對的防護,並擁有以下特點:

- 免重開機,即時生效

- 毋須設定,直接防護

- 無特徵碼,毋須更新

- 毋須擔心誤判、誤報

- 佔用資源極低,不影響效能

- 不論何種應用程式皆可防護

- 毋須連結伺服器可獨立運作

- 系統相容性高

Sasa透過其專利先進技術-CDR,配合企業的郵件伺服器或網頁代理伺服器提供網路閘道端的防護,主要特色如下:

- 針對所有傳入的檔案和郵件進行主動式的淨化程序

- 毋須預先偵測即可清除威脅

- 保持檔案的內容完整性與可用性

- 對於日常作業幾乎沒有任何影響

- 不須依賴人為評估來判斷檔案是否安全

- 完整保留原始檔案