近日數位貨幣(Digital currency)挖礦相關的威脅常在媒體上被皆露,如知名BT網站海盜灣(The Pirate Bay)、Chrome的擴充程式SafeBrowse等事件。無論是基於測試或是遭受攻擊,以上事件都是藉由Coinhive的JavaScript Miner,運用網站訪問者的CPU資源進行數位貨幣門羅幣(Monero)的開採。

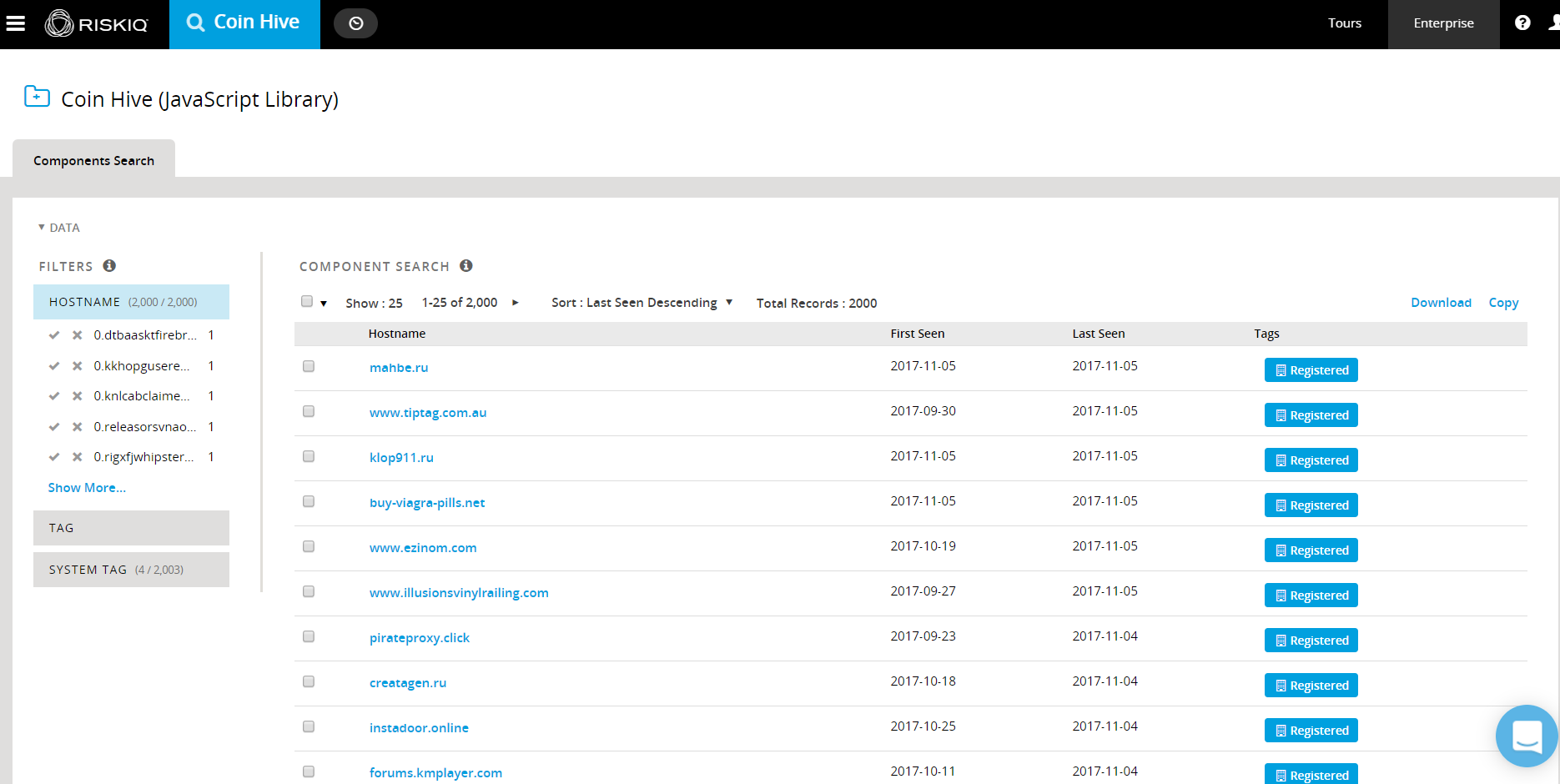

RiskIQ的資料顯示,上述事件僅是與此開採技術相關事件的冰山一角。透過RiskIQ的全球代理網路,收集世界各地主機上的Web元件(Servers, Frameworks, JavaScript libraries…等)資料。於2017/9/27時,RiskIQ已經檢測到991個Domain正執行著Coinhive的JavaScript Miner,截至今日,早已超過兩千個網站含有Coinhive的JavaScript Miner。

圖1. 透過RiskIQ可即時查找哪些網站含有哪些Web元件,例如上圖列出有使用Coinhive的網站清單

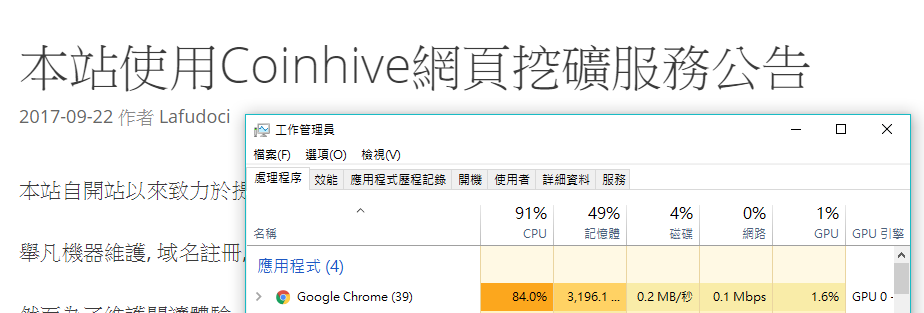

在這些執行Coinhive的網站中,同樣都是利用使用者的CPU資源來進行挖礦,發生的情境可說是大相逕庭。有些網站會徵求使用者同意,而後執行挖掘;有些網站則未經過同意、未揭露,直接利用用戶的機器來開採門羅幣,以致於用戶可能會無預警的在瀏覽過程中感受到裝置負擔加重、處理速度降低。

圖2. 一些網站會主動告知使用者正在使用網頁挖礦技術

還有一些網站,或許根本不知道自己正在執行挖礦的行為。就如同網站上諸多第三方元件一般,JavaScript可能在未知的情況下被侵入和竄改,Coinhive的程式碼可能透過Drive-by的方式被執行,為攻擊者所利用。

對有心人士來說,更可以利用高知名度品牌,建立偽冒、近似域名的非法網站,從而欺騙使用者造訪他們運行挖礦程式碼的網站進而獲利。在RiskIQ檢測出含Coinhive的991個Domain中,即發現許多誤植域名、網域偽冒的案例。

如何因應?

Coinhive的事件,對一般使用者來說,可透過一些封鎖Script外掛、瀏覽器add-on、或直接設定瀏覽器對JavaScript的處理方式,避免被默默淪落為挖礦工具;但從企業防範的角度來說,意味著企業要有能力掌握運行在外網數位資產的第三方程式碼、並能夠偵測出外網上非法利用其品牌的威脅。

數位資安所獨家代理的數位威脅管理領導品牌-RiskIQ,提供全方位的外部數位資產控管方案!

- RiskIQ Digital Footprint

協助企業探索數位足跡,提供客戶對散落於網際網路數位資產的能見度,有效控管受攻擊面(Attack Surface) - RiskIQ External Threats

主動偵測非法利用企業品牌的偽冒網站、App、社群,幫助企業對面對外部威脅得以即時回應。

歡迎您透過貴公司的電子郵件來免費註冊RiskIQ Community Edition,實際使用RiskIQ的服務,讓您對RiskIQ的產品有更進一步認識。如需更多資訊或有任何疑問,歡迎隨時聯繫數位資安。