您對於加密貨幣(Cryptocurrency)了解多少?Bitcoin、Ethereum、Litecoin、Menero等名詞圍繞在新聞、報章雜誌,更多相關的議題也如雨後春筍般出現,ICON、Civic、Verge…等。事實上,市場上現有Coins/Tokens的種類已突破千種。像是大家熟悉的攝影廠商柯達(Kodak),也在今年年初宣布進軍該領域,發行自家的柯達幣(Kodakcoin),當時消息一出,股價立刻上漲117%,從美股3美元飆升至6.8美元。

圖1. 柯達幣官網

講到現實面,對於加密貨幣的實際應用與使用情境,全世界仍處在一個摸索與想像的階段,但對於它的期待、及其近年展現出的潛(錢)力和爆發力,已促使大量的資源以及金錢的投入,各方無不就是要即早在該領域先占住一席之地。

從安全的角度來看這個話題,不難意識到,無論對該技術抱持看好或看壞的立場,我們都必須去對它做更深入的了解,畢竟這浪潮就正在衝擊著市場。在這個百家爭鳴、同時缺乏成熟規章與約束的新興領域,混亂、風險與威脅也隨之而來。

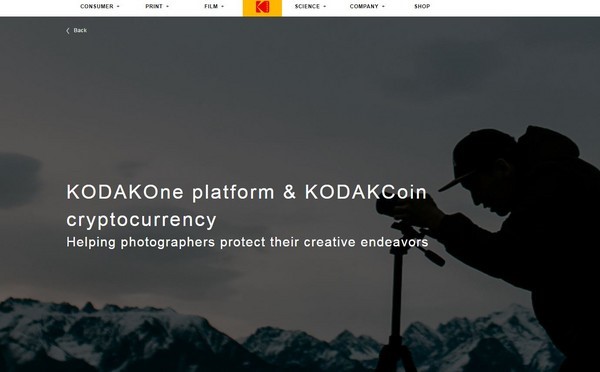

舉例來說,這樣一個受全球關注又有大量資源流動的話題,很容易被用於網路釣魚攻擊。我們看到Facebook、Google、Twitter相繼對加密貨幣的廣告做禁止,希望保護用戶安全避免詐欺。去年年底,Proofpoint發現北韓Lazarus Group一個針對加密貨幣投資者和交易所的大規模釣魚活動,針對Bitcoin Gold(BTG)的案例利用了IDN欺騙(IDN homograph attacks)的手法(或稱Punycode攻擊),形成近似官方的URL,進而完整模仿bitcoingold.org官方網站進行詐騙,散佈偽冒的Bitcoin Gold電子錢包軟體。

圖2. 真正的Bitcoin Gold頁面與惡意釣魚頁面比較

Bitcoin Gold事件的四個域名案例:

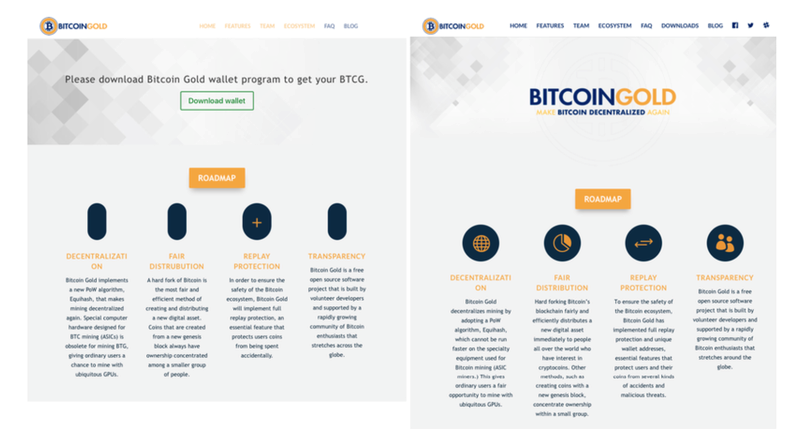

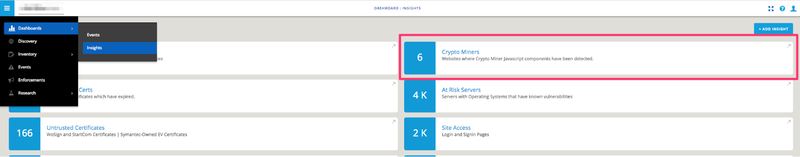

隨著加密貨幣的價值水漲船高,挖礦也成為一門生意,新的技術應用透過瀏覽器進行挖礦,如Coinhive腳本,一些網站與訪問者達成協議,進而以此利用訪問者的運算資源做為網站營運收入;但攻擊者可也因此透過假冒網站、偽冒網域、或藉由漏洞植入代碼,最終演變成各種挖礦綁架(Cryptojacking)濫用事件。企業外部數位威脅管理的領導品牌RiskIQ就觀察到,去年有超過5萬個網站掛載了Coinhive,而當中許多網站擁有者可能根本不知道。(針對Coinhive的議題可參閱:https://www.ithome.com.tw/pr/118123)

圖3. 透過RiskIQ PassiveTotal查到含有Coinhive元件的網站

如何在加密貨幣的狂潮中確保安全?

專精於外部數位威脅的品牌-RiskIQ,提供了一個完善的企業外部威脅管控平台,賦予企業對於外部風險絕佳的能見度。

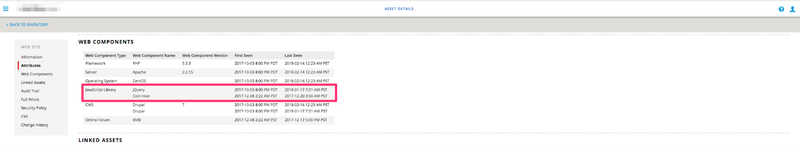

RiskIQ透過獨家的偵查技術,幫助用戶即時地發現、盤點及監控網際網路上的外部數位資產,每個網站都會被完整下載並分析其內容、識別使用的技術元件。針對挖礦程式,RiskIQ的偵測規則能涵蓋Coin Have, CryptoLoot, Coinerra, ProjectPoi, Papoto, MineMyTraffic, CoinImp, Minr, Coinhive, JSE Coin, and CryptoNight Miner等挖礦程式,用戶即透過直觀的管理介面,快速掌握與挖礦程式有關的資產、確認其合理性做進一步處置。

圖4. 用戶數位資產潛在風險綜覽的頁面

圖5. 對任一資產皆含有豐富的屬性資料,以觀察到含有挖礦元件為例

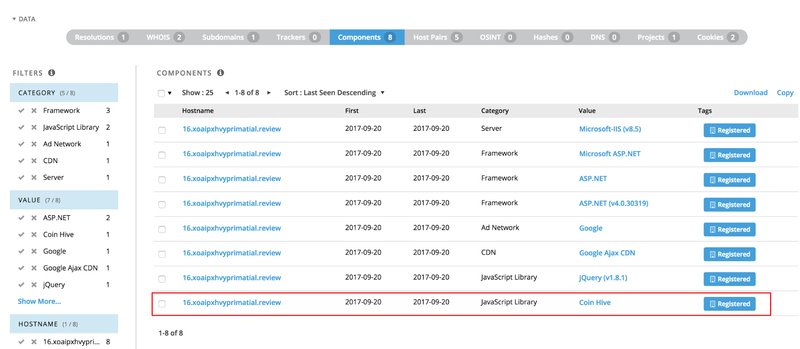

而對於釣魚類型的攻擊,RiskIQ利用其豐富且7×24更新的網路情資基礎,將屬於用戶的合法網站資產與在網路上發生的事件即時比對,自動化地掌握是否有偽冒事件的發生,並透過一目了然的界面對事件做快速回應。

圖6. 偽冒事件的界面範例,每一事件皆自動提醒、註記來源,並含有豐富的佐證資訊

一個加密貨幣議題,衍伸出諸多資安事件,正表明了企業須對外部環境保持敏感、並對潛在於外部的資安威脅予以重視。當企業透過網站、社群、或是App等媒介來擴大接觸網路上的群眾時,攻擊者也被悄悄包含在內。然而發生在外網的事件量大、雜訊多,偽冒事件變化多樣,這樣的特性使得企業難以建立一個系統性、確實有效的機制來應對,也超出以人工方式能夠去妥善處理的範疇,最終成為資訊安全上巨大的缺口。

RiskIQ提供用戶對於外部的能見度,將屬於用戶的內容在網際網路進行多面向的比對,用戶最終能夠完整勾勒出自身曝露於外部的輪廓,並確認這些面向外部資產是否存在漏洞,即時修正;對於偽冒自身的第三方網站、社群帳號、App等,做到7×24的偵查與監控,以保護用戶的員工及客戶免於詐騙的侵擾。